E se o Próximo ID Fosse o Seu? A Realidade da Vulnerabilidade IDOR

Já percebeu que, às vezes, as maiores e mais perigosas falhas de segurança não vêm de um ataque supercomplexo, mas de um erro tão simples que parece inacreditável?

Pense naquele link no seu navegador ao ver um pedido antigo, algo como .../meus-pedidos?id=54321. O que aconteceria se você, por pura curiosidade, trocasse o final para 54322?

Na maioria dos sites, nada. Mas em um número assustador de sistemas, essa simples alteração te daria acesso direto aos dados, pedidos e informações pessoais de outro cliente.

Isso tem um nome: IDOR (Insecure Direct Object Reference). E é provavelmente uma das portas dos fundos mais comuns e perigosas da internet hoje, justamente por ser tão ridiculamente simples.

No artigo, vamos desmistificar exatamente como essa falha funciona, por que ela é tão crítica e como um erro de lógica tão básico pode colocar a sua privacidade (e a de todos nós) em risco.

Vamos mergulhar nisso.

Inscreva-se gratuitamente para receber novas postagens e apoiar meu trabalho.

O Que é IDOR? A Falha da "Confiança Cega"🙃

Vamos direto ao ponto. Pense em quantos aplicativos e sites você usou só hoje. Do banco ao iFood, passando pela sua rede social favorita. Nós entregamos nossos dados a esses sistemas com uma confiança quase que automática, esperando que eles protejam nossas informações como um cofre.

Mas e se eu te dissesse que, em muitos desses sistemas, a segurança da porta da frente é robusta, mas a porta do seu vizinho pode, por um descuido, ser aberta com a sua chave?

É exatamente essa a lógica por trás de uma das falhas de segurança mais comuns e, honestamente, mais lógicas de se entender: o IDOR, ou, em bom português, uma Referência Insegura e Direta a um Objeto.

Vamos esquecer o nome técnico por um segundo e usar uma analogia que faz todo o sentido. 👇🏼

Imagine que seu prédio residencial tem um sistema de segurança digital. Para entrar no seu apartamento, o de número 701, você simplesmente digita 701 em um teclado na porta. Simples, não? Agora, o que te impede de caminhar até a porta do apartamento 702, digitar 702 e entrar?

Se o sistema foi bem projetado, ele deveria fazer uma pergunta crucial no momento em que você digita 702: "Ok, mas quem está pedindo para entrar? Ah, é o morador do 701. Então, acesso negado." 🙃

Uma falha de IDOR acontece quando o sistema é preguiçoso. Ele não faz essa pergunta. Ele simplesmente obedece à ordem direta: "Abrir a porta 702". Ele confia cegamente no número que você forneceu, sem verificar quem você é. 👀

É exatamente isso que acontece no mundo digital.

"Objeto", no nome técnico, pode ser qualquer coisa: o seu perfil de usuário, um pedido que você fez, uma fatura, uma foto privada, uma conversa no chat.

E a "referência direta" é o identificador que o sistema usa para encontrar esse objeto, como um ID de usuário=12345 ou numero_pedido=9876.

O problema, que infelizmente continua extremamente relevante em pleno 2025, é que muitos desenvolvedores, na pressa de construir funcionalidades (ou pressões de prazos 🕝), se esquecem de implementar essa verificação de "identidade vs. permissão". Eles programam o sistema para buscar "o pedido 9876" sem antes confirmar se "o usuário logado tem permissão para ver o pedido 9876".

Esse tipo de falha esteve por trás de inúmeros vazamentos de dados nos últimos anos. Vimos casos em plataformas de governo, aplicativos de delivery e até mesmo em sistemas de saúde, onde a simples troca de um número em um link permitiu acesso a prontuários médicos de outros pacientes. No Brasil, com a LGPD (Lei Geral de Proteção de Dados) totalmente consolidada e as multas se tornando mais severas, uma falha de "confiança cega" como essa não é apenas um erro técnico, é um risco jurídico e financeiro gigantesco para qualquer empresa.

Portanto, quando falamos de IDOR, não estamos falando de um código hacker de outro mundo. Estamos falando sobre a exploração da lógica mais básica de um sistema: a confiança cega. É o sistema sendo ingênuo a ponto de entregar os dados de outra pessoa simplesmente porque alguém pediu "com jeitinho", alterando um número.

Entendido o conceito? Essa base é crucial, porque agora vamos ver como, na prática, um atacante usa essa falha para passear livremente por dados que deveriam estar a sete chaves.

Como um Atacante Explora um IDOR

Beleza, você entendeu a analogia do prédio e a falha de lógica. Mas como isso realmente acontece no seu dia a dia? Onde um atacante – ou qualquer pessoa com um pingo de curiosidade – procura por essa brecha?

A verdade é que é mais simples do que parece. Não exige um software de milhões de dólares; na maioria das vezes, exige apenas atenção e a capacidade de editar um link no navegador. Vamos ver os três cenários mais comuns onde isso acontece.

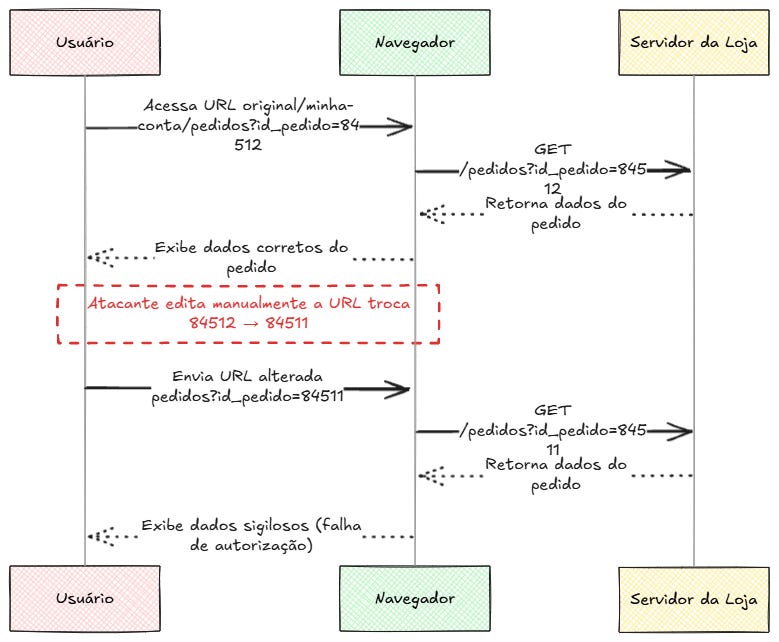

1. O "Clássico": Editando a URL no Navegador

Este é o exemplo mais famoso e o mais fácil de visualizar. Sabe quando você faz login em um site de compras para ver um pedido antigo? Dê uma olhada na barra de endereços do seu navegador. É muito provável que você veja algo assim:

https://www.lojafamosa.com.br/minha-conta/pedidos?id_pedido=84512

Percebe o id_pedido=84512 no final? Essa é a "referência direta" de que falamos. É o número de identificação do seu pedido no sistema da loja.

O que um atacante faz? Exatamente o que você está pensando: ele copia esse link, cola em uma nova aba e, antes de apertar Enter, faz uma pequena edição. Ele troca 84512 por 84511, ou 84510, ou 84513.

Se o site estiver vulnerável, o resultado é instantâneo: a página recarrega e exibe os detalhes completos do pedido de outra pessoa. Nome completo, endereço de entrega, produtos comprados, valor pago. Agora imagine fazer isso centenas ou milhares de vezes com um script automatizado. É um vazamento de dados em massa acontecendo em plena luz do dia.

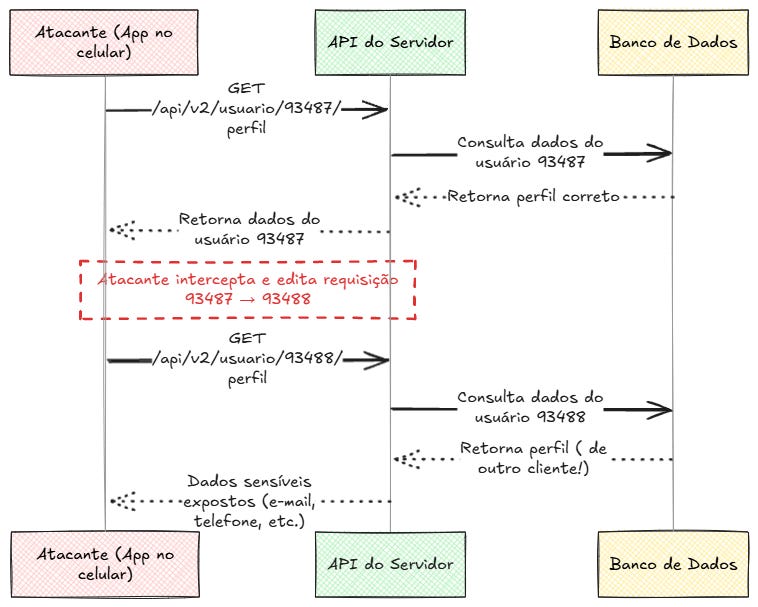

2. O "Invisível": Explorando a API do seu App de Celular

Ok, mas e nos aplicativos de celular, onde não temos uma barra de endereço para editar? Por trás de quase todo aplicativo moderno, existe uma API (Interface de Programação de Aplicações). Pense na API como um "garçom" digital: seu app (o cliente) faz um pedido ao garçom, e ele vai até a cozinha (o servidor) buscar os dados para você.

Essas conversas entre o app e o servidor podem ser interceptadas com ferramentas simples. Um atacante, ao analisar o tráfego de rede do seu próprio celular, pode ver o "pedido" que o app está fazendo. O pedido pode ser algo como:

GET /api/v2/usuario/93487/perfil

Esse é o app pedindo ao servidor: "Me traga os dados do perfil do usuário 93487". Novamente, a mesma lógica se aplica. O atacante pode pegar essa requisição e reenviá-la, mas trocando o ID 93487 por 93488. Se a API não verificar a identidade de quem está fazendo o pedido, ela devolverá os dados do outro usuário: e-mail, telefone, data de nascimento, tudo.

Como as APIs são projetadas para serem rápidas e eficientes, esse método é um dos preferidos para roubar grandes volumes de dados de forma automatizada. Em 2025, com a nossa vida cada vez mais centrada em apps, a segurança de APIs se tornou um dos maiores campos de batalha da cibersegurança.

3. O "Caça ao Tesouro": Adivinhando Nomes de Arquivos

Este último é especialmente perigoso quando se trata de informações financeiras ou confidenciais. Imagine que você acabou de gerar um boleto ou uma fatura em PDF no site da sua faculdade ou do seu plano de saúde. O link para download pode ser assim:

https://www.portalimportante.com.br/documentos?arquivo=fatura_setembro_2025_cliente_4501.pdf

A estrutura parece lógica e previsível, certo? Um atacante vê isso e seu cérebro imediatamente identifica o padrão. O que o impede de tentar:

.../documentos?arquivo=fatura_agosto_2025_cliente_4501.pdf (para ver faturas antigas) ou, pior ainda: .../documentos?arquivo=fatura_setembro_2025_cliente_4502.pdf (para ver a fatura de outro cliente)

Se o sistema simplesmente entrega o arquivo com base no nome que foi solicitado, sem confirmar se o usuário logado tem permissão para vê-lo, a porta para o desastre está escancarada.

Viu só? Nos três cenários, a ação do atacante é a mesma: encontrar um padrão previsível e alterá-lo. Ele explora a lógica e a organização do sistema contra ele mesmo.

Agora que ficou claro como essa exploração acontece na prática, a próxima pergunta é inevitável: qual é o tamanho real do estrago que isso pode causar? É o que vamos ver a seguir.

O Impacto Real: Vazamento de Dados, Roubo de Contas e Violação da LGPD

Até agora, pode parecer que o IDOR é um truque engenhoso, mas talvez não tão destrutivo. Afinal, qual o problema de alguém ver um único pedido antigo? A questão é que você precisa pensar como um atacante. Ele não vai testar um ID de cada vez. Ele vai automatizar. E é aí que a dimensão do estrago muda completamente.

Vamos detalhar, de forma lógica e racional, a escalada de um ataque IDOR, do acesso inicial ao pesadelo corporativo.

Estágio 1: O Vazamento de Dados em Massa (Acesso de Leitura)

O primeiro e mais óbvio impacto é o acesso de leitura não autorizado. O atacante, após confirmar a vulnerabilidade, não vai ficar trocando números na mão. Ele usará um script simples – algo que pode ser escrito em poucas linhas de Python – para fazer o trabalho sujo.

A lógica do ataque automatizado é a seguinte:

Identificar o Padrão: O atacante percebe que os IDs dos clientes são sequenciais (ex: de 10.000 a 500.000).

Criar o Script (Loop): Ele programa um laço de repetição (

for) que irá gerar requisições para cada número nesse intervalo. Para cadaide 10.000 a 500.000, o script fará uma chamada parahttps://sitevulneravel.com.br/api/cliente/{i}.Coletar e Armazenar: A cada resposta bem-sucedida, o script extrai as informações valiosas (nome, CPF, endereço, telefone, histórico de compras) e as salva de forma organizada em um arquivo local.

Em questão de horas, um único indivíduo mal-intencionado pode ter copiado para seu próprio computador o banco de dados de clientes inteiros de uma empresa. Ele não precisou quebrar nenhuma senha ou criptografia. Ele simplesmente pediu, e o sistema, por conta da falha IDOR, entregou tudo. Esses dados, hoje, em setembro de 2025, valem ouro no mercado ilegal, sendo usados para golpes de phishing, fraudes financeiras e roubo de identidade.

Estágio 2: O Roubo de Contas (Escalação para Acesso de Escrita)

Aqui a situação fica ainda mais crítica. Um IDOR não se limita a ler dados. Se a mesma falha de lógica existir em funcionalidades de modificação, o atacante ganha o poder de alterar as informações de outros usuários. 👀

Pense na funcionalidade "Editar Perfil" ou "Alterar Senha". O processo técnico do ataque seria:

Análise da Requisição: O atacante inicia o processo de alteração em sua própria conta, mas intercepta a requisição que seu navegador envia ao servidor. A requisição pode se parecer com isto:

POST /minha-conta/alterar-emailcom os seguintes dados:{"id_usuario": "123", "novo_email": "[email protected]"}.Manipulação do ID: Antes de a requisição chegar ao servidor, o atacante a modifica, trocando seu próprio

id_usuario(123) pelo ID de uma vítima (456), que ele descobriu no estágio anterior. A requisição maliciosa fica assim:POST /minha-conta/alterar-emailcom os dados:{"id_usuario": "456", "novo_email": "[email protected]"}.Execução: Ele envia essa requisição modificada.

A Falha Lógica: O servidor recebe a instrução. Vê que a sessão pertence ao usuário

123, mas a instrução diz para alterar o e-mail do usuário456. Por conta da falha IDOR, ele não valida se o dono da sessão é o mesmo do ID a ser alterado e simplesmente executa a ordem.

Pronto. O atacante acabou de trocar o e-mail da conta da vítima. Agora, ele pode simplesmente ir à tela de login, clicar em "Esqueci minha senha", e o link de recuperação será enviado para o e-mail que ele agora controla. Em poucos minutos, ele assume o controle total da conta. Isso é o que chamamos de Account Takeover.

Estágio 3: A Ruína Financeira e Jurídica

Agora, vamos conectar isso à nossa realidade no Brasil. A (LGPD não é uma mera sugestão; é uma lei com consequências severas. Uma vulnerabilidade IDOR é, na prática, um descumprimento direto dos princípios mais básicos da lei.

Violação do Princípio da Segurança (Art. 46): A lei exige que as empresas adotem medidas de segurança técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados. Um IDOR é a prova cabal de que essas medidas falharam de forma primária.

Incidente de Segurança: O vazamento de dados em massa ou o roubo de uma única conta, causados por um IDOR, são classificados como incidentes de segurança que devem ser reportados à ANPD (Autoridade Nacional de Proteção de Dados) e aos titulares dos dados.

As consequências para a empresa são devastadoras. As multas aplicadas pela ANPD têm se tornado mais frequentes e impactantes, podendo chegar a 2% do faturamento da empresa, limitadas a R$ 50 milhões por infração. Além da multa, há danos que o dinheiro não repara:

Danos à Reputação: A notícia de um vazamento por uma falha tão básica destrói a confiança do consumidor.

Ações Judiciais: Os titulares dos dados vazados podem e irão processar a empresa buscando indenizações individuais ou coletivas.

Perda de Negócios: Parceiros comerciais podem rescindir contratos por falta de confiança na segurança da empresa.

Portanto, o impacto real de um IDOR não é apenas um dado exposto. É uma reação em cadeia lógica e brutal que começa com a troca de um número e pode terminar com a ruína financeira e reputacional de uma organização. É a prova de que, em cibersegurança, os fundamentos são tudo.

Perfeito. Agora que já estabelecemos o quê e o porquê, é hora de calçar as botas de detetive. Vamos juntos investigar a cena do crime antes que ele aconteça. Onde, exatamente, essas falhas de IDOR gostam de se esconder?

Você já entendeu que a barra de endereços do navegador é o esconderijo mais óbvio, mas um atacante experiente sabe que existem muitos outros cantos escuros em uma aplicação onde a "confiança cega" do sistema pode ser explorada. A verdade é que qualquer dado que seu navegador envia para o servidor, visível ou não, é um ponto de interesse.

Vamos mergulhar fundo nesses locais, um por um.

Onde os IDORs se Escondem: Um Guia de Pontos Críticos

Pense nesta seção como um mapa do tesouro para caçadores de vulnerabilidades (ou, para nós, um guia de pontos que precisam de atenção redobrada).

1. O Alvo Óbvio: Parâmetros e Caminhos na URL

Já conversamos sobre isso, mas vamos aprofundar um pouco mais para que você entenda as nuances. A URL é o principal canal de comunicação explícito entre você e o servidor, e as referências podem aparecer de duas formas principais:

Nos Parâmetros (Query Parameters): É o que já vimos, a parte que vem depois do

?..../verPedido?id_pedido=9521.../downloadArquivo?doc_id=77A4-B.../mudarStatus?usuario=joao.silva

O ataque aqui é intuitivo: trocar o valor do parâmetro. Um atacante não apenas tentará números sequenciais, mas também outros formatos, como nomes de usuário, e-mails ou códigos alfanuméricos, testando a previsibilidade do sistema.

No Caminho da URL (URL Path): Muitas aplicações modernas usam URLs "limpas" que incluem o identificador diretamente no caminho, sem um

?.A lógica de ataque é a mesma: alterar o número diretamente no caminho da URL. Para um atacante, essa estrutura é até mais fácil de automatizar, pois revela claramente a arquitetura da informação do sistema.

2. Endpoints de API

Este é, em pleno 2025, o esconderijo mais crítico e perigoso para os IDORs. Lembre-se do que conversamos: a API é o "garçom" que busca e leva dados entre seu aplicativo de celular (ou o site que você usa) e o servidor. Praticamente tudo o que você faz em um app – curtir uma foto, enviar uma mensagem, checar seu saldo bancário – é uma chamada de API acontecendo nos bastidores.

Um atacante usa ferramentas (conhecidas como "proxies") para interceptar e ler essa conversa. E o que ele procura? Padrões. Vamos ver como um IDOR pode se manifestar em diferentes "pedidos" ao garçom:

Para Ler Dados (

GET): É o cenário clássico de vazamento.Um atacante vê que o app faz uma chamada

GET /api/conversa/7789para carregar seu chat. Ele simplesmente tenta chamarGET /api/conversa/7790e, se o sistema for falho, ele consegue ler a conversa de outra pessoa.

Para Modificar Dados (

POST,PUT,PATCH): Aqui entramos no território do "Account Takeover".Imagine que, para atualizar seu endereço, o app envia:

PUT /api/usuario/123/enderecocom os novos dados no corpo da requisição. O atacante intercepta isso e reenvia a mesma requisição, mas para o endpointPUT /api/usuario/124/endereco. Se o servidor não validar, o atacante acabou de mudar o endereço de outro cliente. A mesma lógica se aplica para alterar e-mails, senhas, telefones...

Para Apagar Dados (

DELETE): Talvez o mais destrutivo.Seu app permite que você apague uma foto com uma chamada

DELETE /api/fotos/9815. Um atacante pode facilmente programar um script para chamarDELETE /api/fotos/9816,DELETE /api/fotos/9817, e assim por diante, apagando em massa o conteúdo de outros usuários de forma irreversível.

APIs são o motor da economia digital, e um IDOR aqui não é apenas uma fresta na janela, é uma porta de garagem aberta para o coração do sistema. 👀

3. O Segredo Escondido em Plena Vista: Campos Ocultos de Formulário

Sabe quando você preenche um formulário online, como o de finalização de compra? O que você vê são campos como "nome", "endereço", "cartão de crédito". Mas, muitas vezes, existem campos que você não vê. São os chamados "campos ocultos" ().

Para que eles servem? Os desenvolvedores os utilizam para enviar ao servidor informações que o sistema precisa para processar o formulário, mas que o usuário não precisa ver ou editar, como o ID do seu carrinho de compras ou o seu próprio ID de usuário.

O problema é que "oculto" na tela não significa "secreto". Qualquer pessoa pode clicar com o botão direito na página, ir em "Inspecionar Elemento" e ver todo o código HTML, incluindo esses campos.

Imagine que o código do formulário de pagamento contenha a seguinte linha:

O atacante vê isso e um alarme soa em sua cabeça. Antes de clicar em "Finalizar Compra", ele usa as ferramentas de desenvolvedor do próprio navegador para editar o HTML da página ao vivo, trocando o value="54321" por value="54322". Então, ele preenche os dados de pagamento dele e envia o formulário.

O que pode acontecer? Se o servidor for falho, ele pode processar o pagamento usando os dados do cartão do atacante, mas associar a compra inteira à conta do usuário 54322, criando uma confusão gigantesca ou até mesmo explorando promoções e saldos da conta da vítima. O atacante essencialmente realiza uma ação "em nome" de outra pessoa.

4. O Tesouro no Pote de Biscoitos: Parâmetros em Cookies

Por último, um esconderijo menos comum, mas extremamente poderoso: os cookies. Cookies são pequenos arquivos de texto que os sites armazenam no seu navegador para lembrar de você entre uma visita e outra (quem você é, suas preferências, o que está no seu carrinho, etc.).

Normalmente, eles guardam apenas um identificador de sessão aleatório e seguro. Mas, em sistemas mal projetados, um desenvolvedor pode cometer o erro de armazenar referências diretas e sensíveis dentro de um cookie.

Imagine um cookie chamado dados_usuario que, ao ser decodificado, contém a seguinte informação: {"sessao":"...", "id_usuario":"987", "nivel_acesso":"cliente"}.

Um atacante, usando uma simples extensão de navegador para gerenciar cookies, pode tentar editar essa informação. Ele pode trocar seu id_usuario para 986 para tentar se passar por outro cliente. Ou, numa tentativa ainda mais audaciosa, ele poderia alterar o nivel_acesso de "cliente" para "admin".

Se o servidor, ao receber a próxima requisição, ler essa informação do cookie e confiar nela cegamente para determinar as permissões do usuário, o atacante acabou de escalar seus privilégios e pode ter ganhado acesso a todo o painel administrativo do site.

Como você pode ver, a caça aos IDORs vai muito além da URL. Ela exige uma análise profunda de toda a comunicação entre o cliente e o servidor. Cada pedaço de dado enviado, não importa quão trivial ou escondido pareça, é uma oportunidade em potencial para um atacante testar a confiança do sistema.

Com certeza. Chegamos ao clímax da nossa conversa. Já entendemos a falha, como ela é explorada, onde se esconde e o estrago que causa. Agora, vamos vestir o chapéu de arquiteto de software, de programador consciente. Este tópico é para você, desenvolvedor, que está na linha de frente, construindo o mundo digital. É aqui que transformamos o medo em ação e a vulnerabilidade em fortaleza.

A verdade é que prevenir o IDOR não envolve algoritmos complexos de criptografia ou firewalls de última geração. Envolve disciplina, uma mudança de mentalidade e a aplicação rigorosa de uma única e poderosa regra de ouro.

A Mentalidade Defensiva e a Regra de Ouro da Verificação no Servidor

Como programador, somos treinados para fazer as coisas funcionarem. Nosso instinto é construir, criar fluxos, entregar funcionalidades. Desenvolvemos o "caminho feliz": o usuário clica no botão, o dado é salvo, a tela é exibida. O sucesso é a funcionalidade entregue. Mas para construir software seguro, essa mentalidade precisa evoluir. Precisamos adotar uma mentalidade defensiva, um ceticismo saudável e constante, onde a pergunta principal muda de "Como faço isso funcionar?" para "Como um ator mal-intencionado pode quebrar isso?".

Essa mentalidade é a base de tudo. É a voz na sua cabeça que, ao refinar qualquer tarefa, sussurra: "E se...?". "E se o usuário não for quem diz ser?", "E se o ID vier adulterado?", "E se tentarem acessar um recurso que não lhes pertence?". O IDOR existe precisamente porque essa voz foi ignorada.

Agora, vamos transformar essa filosofia em prática com a regra mais importante de todas.

A Regra de Ouro: Autorização em Cada Requisição, Sem Exceções!

Se você pudesse levar apenas uma única lição deste artigo inteiro, que seja esta: Para cada requisição que acessa ou modifica um recurso, o servidor (back-end) deve, obrigatoriamente, verificar se o usuário autenticado na sessão atual tem permissão para interagir com o recurso solicitado.

Vamos quebrar isso em pedaços lógicos. Imagine que o servidor é um segurança de um prédio de acesso restrito. Cada requisição é uma pessoa tentando passar por uma porta.

Autenticação (Quem é você?): Primeiro, o segurança verifica se a pessoa tem uma credencial válida. Isso é o login. O sistema sabe que o usuário "Maria" (ID 456) está logado e sua sessão é válida. A maioria dos sistemas faz isso bem.

Autorização (Você tem permissão para isso?): Aqui é onde o IDOR acontece. A pessoa (Maria, ID 456) pede ao segurança para abrir a sala de arquivos do "João" (ID 123). O segurança preguiçoso vê o pedido para "abrir a sala 123" e simplesmente abre. O segurança defensivo vê o pedido, olha para a credencial da Maria (ID 456) e se pergunta: "A Maria tem permissão para acessar os arquivos do João?". A resposta é não. Acesso negado.

Como implementar isso no código?

A pior forma é fazer essa verificação manualmente em cada endpoint. É repetitivo e abre margem para esquecimento. A forma correta é centralizar essa lógica. Em arquiteturas modernas, isso geralmente é feito através de:

Middleware (em frameworks como Node.js/Express, Django, etc.): É uma camada de software que intercepta todas as requisições antes que elas cheguem à lógica principal do seu endpoint. Você pode criar um "middleware de autorização" que extrai o ID do usuário da sessão (geralmente de um token JWT) e o ID do recurso da requisição (seja da URL, do corpo, etc.) e os compara.

Pseudo-código de um middleware de verificação de propriedade:

function checarPropriedadeDoPedido(request, response, next) {

const idUsuarioLogado = request.session.userId; // Vem do token.

const idPedidoRequisitado = request.params.pedidoId; // Vem da URL, não confiável.

const pedido = bancoDeDados.buscarPedido(idPedidoRequisitado);

if (pedido.donoId !== idUsuarioLogado) {

// Usuário não é o dono do pedido!

return response.status(404).send("Pedido não encontrado."); // Nota: 404 é melhor que 403 para não vazar informação.

}

// Se chegou até aqui, está tudo certo. Continue para a próxima função.

next();

}

// Aplica o middleware na rota

app.get('/pedidos/:pedidoId', checarPropriedadeDoPedido, mostrarDetalhesDoPedido);

Essa abordagem garante que nenhuma requisição para ver um pedido chegue à função mostrarDetalhesDoPedido sem antes passar pelo filtro rigoroso da verificação de propriedade.

Medidas de Apoio: Dificultando a Vida do Atacante

Se a verificação no servidor é seu cofre de aço, as medidas a seguir são os muros altos e o fosso ao redor do seu castelo. Elas não substituem o cofre, mas tornam a vida do invasor muito mais difícil.

Abandone os IDs Sequenciais. Abrace os UUIDs.

Um dos maiores facilitadores do IDOR em massa é a previsibilidade dos IDs. Se um atacante vê o ID 1001, ele sabe que o 1002 provavelmente existe.

A Solução: Use UUIDs (Identificadores Únicos Universais). Um UUID é um número de 128 bits representado como uma string de 32 dígitos hexadecimais, como

f47ac10b-58cc-4372-a567-0e02b2c3d479.Por que isso ajuda?

Não são Adivinháveis: É matematicamente impossível para um atacante adivinhar o UUID de outro recurso. A "sorte" não é um fator.

Não são Enumeráveis: O atacante não pode simplesmente criar um script para testar todos os UUIDs possíveis. O espaço de combinações é astronômico.

A troca de um

INTEGERsequencial por umUUIDcomo chave primária pública dos seus recursos é uma das barreiras mais eficazes contra ataques de enumeração em massa. Lembre-se, mesmo com UUIDs, a verificação no servidor ainda é obrigatória, pois um atacante ainda pode obter o UUID de outro usuário se ele vazar em algum outro lugar.Use Mapas de Referência Indireta.

Uma técnica alternativa (ou complementar) é nunca expor sua chave primária do banco de dados diretamente para o mundo exterior. Em vez disso, você cria um mapa de referências.

Como funciona? Quando um recurso é criado, além do seu ID primário (ex:

84512), o sistema gera um segundo identificador, público e aleatório (ex:X7bK9pZ). É este identificador indireto que você usa em todas as URLs e chamadas de API.A Lógica: Quando uma requisição chega para o recurso

X7bK9pZ, o servidor primeiro traduz essa referência para o ID real (84512) e depois realiza a verificação de permissão.

Isso adiciona uma camada de abstração que esconde a arquitetura interna do seu banco de dados e quebra a previsibilidade, funcionando de forma semelhante a um UUID.

A Mentalidade Defensiva em Ação: O Checklist do Programador Cético

Ao refinar uma tarefa ou revisar um código, force-se a passar por este checklist mental:

A Fonte do Dado é Confiável? A resposta é sempre não. Todo e qualquer dado que vem do lado do cliente (navegador, app) – seja da URL, corpo da requisição, header, campo oculto, cookie – deve ser tratado como potencialmente malicioso até que se prove o contrário.

De Quem é Este Recurso? Para qualquer endpoint que use um identificador (

/recurso/{id}), a primeira pergunta funcional deve ser sobre a propriedade ou a permissão de acesso.O Que Acontece se Eu Trocar Este ID? Pense ativamente como um atacante. Pegue a funcionalidade que você acabou de criar, use as ferramentas de desenvolvedor do navegador ou um proxy, e tente adulterar os IDs. Veja o que quebra. Se você conseguir ver ou alterar dados que não deveria, você encontrou um IDOR.

Minha Resposta a Erros Vaza Informação? Se um usuário não autorizado tenta acessar

/pedidos/999, o que o sistema responde? Se for "Acesso Negado" (Erro 403), o atacante acabou de confirmar que o pedido 999 existe. Se a resposta for "Não Encontrado" (Erro 404), o atacante fica no escuro. A resposta genérica é quase sempre a mais segura.

Em resumo, a prevenção do IDOR é um sintoma de uma cultura de engenharia de software saudável. Uma cultura que entende que a segurança não é um "feature" a ser adicionado no final, mas uma propriedade intrínseca do código bem escrito. Começa com uma mentalidade defensiva e se materializa na aplicação rigorosa e incansável da verificação de autorização no coração do servidor.

A Segurança Como uma Mentalidade Contínua

O que começou com a simples troca de um número em um link, você agora entende que se desdobra em uma das falhas de segurança mais lógicas e, por isso mesmo, mais perigosas do mundo digital.

Nós desmistificamos o conceito juntos, vimos com clareza como um atacante explora essa "confiança cega" na prática, investigamos seus esconderijos favoritos para além da URL e, mais importante, confrontamos o impacto real e devastador que essa falha pode ter, desde o vazamento de seus dados pessoais até a ruína de uma empresa sob o peso da LGPD. Por fim, estabelecemos a regra de ouro, a mentalidade defensiva que todo programador deve adotar como um mantra: validar, validar e validar cada requisição no servidor.

Exploramos os pontos cruciais do IDOR, mas saiba que essa mentalidade de desconfiança se aplica a muitas outras vulnerabilidades que circulam o mesmo tema de "controle de acesso quebrado". O IDOR não está sozinho; ele tem primos próximos que nascem da mesma falta de validação. Apenas para expandir seu radar, existem conceitos como:

Mass Assignment (Atribuição em Massa): Imagine poder se tornar um administrador de um site simplesmente ao enviar um campo extra, como

"isAdmin": true, durante o seu cadastro? Essa falha acontece quando um sistema pega todos os dados enviados por um usuário e os salva "em massa" no banco de dados, sem filtrar o que era permitido ou não. É mais uma faceta da confiança cega.Path Traversal (Travessia de Diretório): É o equivalente do IDOR para arquivos e pastas. Acontece quando um atacante manipula um link de download para "voltar" nos diretórios do servidor (

../../..) e acessar arquivos sensíveis que não deveria, como arquivos de configuração do sistema ou até mesmo senhas.Business Logic Flaws (Falhas na Lógica de Negócio): Talvez a categoria mais criativa. Aqui, o código está tecnicamente "certo", mas a lógica de negócio pode ser abusada. Pense em um cupom de "uso único" que pode ser reaplicado várias vezes porque o sistema não invalida o código após o primeiro uso, ou em um fluxo de transferência de dinheiro que pode ser manipulado para gerar saldo negativo.

Esses são apenas alguns exemplos que mostram que o verdadeiro trabalho de um desenvolvedor não é apenas construir o "caminho feliz". É prever as dezenas de "caminhos infelizes" que um usuário mal-intencionado tentará trilhar.

No final das contas, a segurança digital não é um produto que se compra ou um software que se instala. É um processo. É uma cultura. Para nós, desenvolvedores, é o artesanato de construir sistemas que não apenas funcionem, mas que mereçam a confiança que milhões de pessoas depositam neles todos os dias. E para você, usuário, é o conhecimento que te capacita a entender os riscos e a cobrar por um ecossistema digital mais seguro.

Espero que esta conversa tenha sido tão esclarecedora para você quanto foi para mim ao construí-la. Que a mentalidade defensiva e o ceticismo saudável te acompanhem, seja na próxima linha de código que você escrever ou no próximo clique que você der. 👨🏻💻

Inscreva-se gratuitamente para receber novas postagens e apoiar meu trabalho.